Pentesty dla aplikacji Laravel/Symfony w 2026 – czego nie wykryją automatyczne skanery?

- 10 grudnia 2025

-

Gabriel J. Jończyk

Gabriel J. Jończyk

- Aplikacje webowe, Bezpieczeństwo IT, Pentesty, Programowanie

Dowiedz się, jakie klasy podatności i błędy w aplikacjach Laravel/Symfony często umykają automatycznym skanerom — i dlaczego warto przeprowadzić test penetracyjny, by je znaleźć.

Dlaczego automatyczne skanery to za mało dla nowoczesnych aplikacji PHP

Zalety skanerów — co potrafią szybko sprawdzić

Automatyczne skanery podatności (dynamiczne lub statyczne) są bardzo przydatne — mogą szybko zlokalizować typowe, dobrze znane luki jak SQL Injection, XSS, CSRF, niepoprawne nagłówki bezpieczeństwa czy przestarzałe biblioteki. W aplikacjach opartych o Laravel/Symfony wiele z takich podatności da się wychwycić — jeśli standardowe zabezpieczenia są nadpisane lub źle skonfigurowane.

Dla wielu firm automatyczny skan jest rudimentarnym, “szybkim audytem” — daje szybki przegląd, co może wymagać uwagi. Jednak to jest dopiero punkt startu, a nie koniec analizy.

Ograniczenia automatycznych skanerów — co mogą pominąć

Automatyczne narzędzia często mają problem z błędami logiki aplikacji, niestandardową konfiguracją, skomplikowanymi ścieżkami użytkownika, API / REST / GraphQL, czy z zależnościami — czyli wszystkimi tymi elementami, które nie wynikają z prostych wzorców kodu.

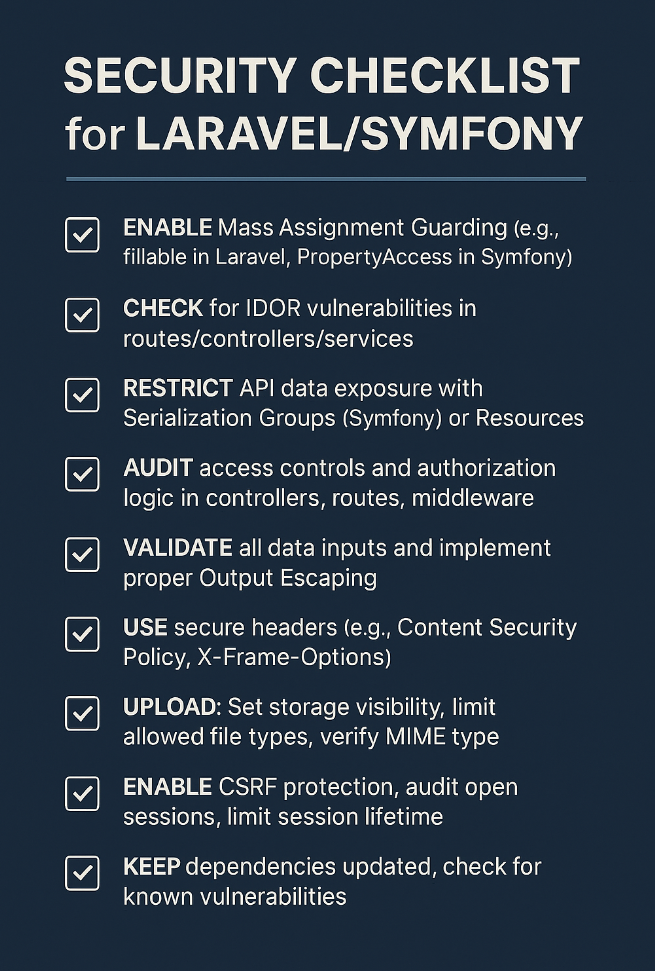

W kontekście Laravel/Symfony — automatyczne skanery mogą nie zauważyć np. masowego przypisywania pól (Mass Assignment), IDOR, błędów kontroli dostępu, lub nadmiarowych uprawnień w API. W praktyce oznacza to, że aplikacja może przejść “skan” bez błędów, a jednocześnie być podatna na atak logiczny lub na skrajnych ścieżkach użytkownika.

Typowe problemy w aplikacjach Laravel/Symfony, których automatyki mogą nie złapać

Mass Assignment, IDOR i błędy autoryzacji

W wielu aplikacjach Laravel lub Symfony developerzy korzystają z funkcji do masowego przypisywania danych (np. Eloquent / ORM / entity hydration), co — jeśli nie zastosują odpowiednich zabezpieczeń – może prowadzić do sytuacji, w której użytkownik przekazuje nadmiarowe dane (np. is_admin, role, status) i zyskuje nieautoryzowane uprawnienia. Taka luka często nie będzie widoczna dla skanera.

Również w API opartym o Symfony możliwe są błędy typu IDOR — np. dostęp do cudzych zasobów przez manipulację identyfikatorami obiektów, jeśli kontrola dostępu nie jest precyzyjnie zaimplementowana.

Złożona logika, ścieżki krytyczne, edge‑case’y

Automatyczne narzędzia bazują zwykle na znanych wzorcach ataków. Jednak aplikacje Laravel/Symfony często mają skomplikowaną logikę: niestandardowe formularze, różne typy użytkowników, API + front‑end + REST‑y + Webhooki — scenariusze, które skanery mogą pominąć. Nie wykryją też logicznych błędów, które objawiają się dopiero przy specyficznym sekwencyjnym użyciu funkcji.

Zależności zewnętrzne, biblioteki, konfiguracje serwera

Często to nie kod aplikacji, ale zależności (np. pakiety Composer / Bundles), konfiguracja serwera, ustawienia sesji, nagłówków, uploadów plików, plików tymczasowych — to miejsca, gdzie kryją się luki. Automatyczne skanery mogą nie uwzględniać kontekstu frameworka, jego konfiguracji czy niestandardowych funkcji. W aplikacjach Laravel/Symfony wymaga to manualnej analizy, przeglądu konfiguracji i testów środowiskowych.

Na czym polega skuteczny pentest aplikacji PHP + framework — co musi być zrobione ręcznie

Manualne testy logiki aplikacji i przypadków brzegowych

Dobry pentest to nie tylko automatyczna analiza. Tester musi symulować rzeczywiste użycie aplikacji — logowanie, role użytkowników, API, upload plików, edycje, operacje CRUD, uprawnienia — żeby sprawdzić, czy nie da się np. obejść uprawnień, zmodyfikować dane lub uzyskać dostęp do zasobów.

Testowanie API i endpointów REST / JSON / GraphQL / JSON‑RPC

W nowoczesnych aplikacjach Symfony / Laravel często API jest sercem systemu. Warto sprawdzić, które endpointy są dostępne, jak zachowuje się autoryzacja, czy nie da się pobrać danych bez uprawnień, czy serializacja/deserializacja danych jest bezpieczna, czy pola masowo przypisywane są ograniczone — wszystko to wymaga testów manualnych + specjalistycznych narzędzi, a nie tylko standardowych skanerów.

Audyt konfiguracji i zależności — infra, serwer, packages, uploady

Warto sprawdzić konfigurację serwera, uprawnienia do plików, ustawienia session / cookies, limity uploadu, nagłówki HTTP, aktualność pakietów Composer/Bundles — bo to częste źródła luk. Automatyczne skanery nie zawsze analizują konfigurację środowiska, a framework (Laravel/Symfony) daje dużą elastyczność, co może prowadzić do błędów przy ręcznych modyfikacjach.

Dlaczego teraz — w 2026 — to szczególnie ważne?

Wzrost złożoności aplikacji i API‑first podejścia

Aplikacje w 2026 coraz częściej to nie tylko prosty MVC. To mikroserwisy, headless CMS, API‑first, SPA, integracje z innymi systemami, mikro‑backendy, usługi zewnętrzne. Ta złożoność znacznie zwiększa powierzchnię ataku — automatyczne skanery nie nadążą za wszystkimi możliwymi wektorami.

Większe wymagania regulacyjne i compliance, większa świadomość bezpieczeństwa

Firmy wymagają audytu, dokumentacji, testów — same skanowania to za mało. Wykrycie luk logicznych, błędów konfiguracji lub zależności to często warunek spełnienia norm bezpieczeństwa. Automatyczny skan nie daje pełnego raportu — wymaga analizy eksperckiej.

Zwiększone ryzyko ataków łańcuchowych i supply‑chain (pakiety, zależności)

Nowe ataki często wykorzystują podatności w zależnościach lub konfiguracjach — niekoniecznie w Twoim kodzie. Aplikacje Laravel/Symfony korzystają z wielu pakietów, bibliotek — dlatego ważne są audyty zależności, aktualizacje, testy manualne.

Co firma powinna zrobić — rekomendacje

- Nie polegaj wyłącznie na automatycznych skanerach — traktuj je jako pierwszy krok, a nie końcowy.

- Zleć profesjonalny pentest aplikacji, który obejmie kod, logikę, konfigurację oraz API, zależności, uploady, środowisko.

- Testuj scenariusze rzeczywistego użycia — role użytkowników, API, uprawnienia, ścieżki edge‑case.

- Regularnie audytuj zależności i konfiguracyjne aspekty aplikacji — aktualizacje, prawa dostępu, serwer, nagłówki, limity.

- Po naprawach — retesty — by upewnić się, że podatności zostały usunięte.

Aplikacje zbudowane w Laravel lub Symfony mogą być funkcjonalne i szybkie w rozwoju — ale też ukrywać wiele podatności, których nie wykryje automatyczny skaner. Automatyki znajdą “oczywiste” luki, ale błędy logiki, konfiguracji, zależności, API — wymagają ręcznej, eksperckiej analizy. Jeśli chcesz mieć realną ochronę — zlecaj pentesty na żywo, kompleksowe i dostosowane do Twojej aplikacji.

ANGAB blog firmowy

Dzielimy się wiedzą i dajemy praktyczne wskazówki z zakresu przeprowadzanych przez nas działań.

Ostatnie wpisy

- Pentesty dla aplikacji Laravel/Symfony w 2026 – czego nie wykryją automatyczne skanery? 10 grudnia 2025

- Black Box, White Box, Grey Box – który test penetracyjny wybrać dla Twojej firmy? 4 grudnia 2025

- Jak wygląda pełny test penetracyjny aplikacji webowej – krok po kroku 19 listopada 2025

- Web Application PenTesting 2025: Najnowsze techniki, które musisz znać 17 listopada 2025

- Dlaczego Twoja aplikacja webowa potrzebuje testów penetracyjnych w 2025 roku? 13 listopada 2025

Kategorie

- Aplikacje webowe (29)

- Bezpieczeństwo IT (6)

- Branding i re-Branding (4)

- Content marketing (12)

- Drupal (12)

- eCommerce (10)

- Facebook (2)

- Google (11)

- JavaScript (5)

- Język angielski (1)

- Język Niemiecki (2)

- Kompendium (4)

- Link building (1)

- Marketing online (27)

- Oprogramowanie (25)

- Pentesty (6)

- PHP (12)

- Porady (42)

- PPC (3)

- Programowanie (19)

- Reklama (25)

- SEO (16)

- Słownik pojęć marketingowo-sprzedażowy (22)

- Social media (7)

- Software house (26)

- Sprzedaż (6)

- Szkolenia (3)

- Techniczne SEO (2)

- Tłumaczenia (2)

- Web development (30)

- WordPress (7)

Potrzebujesz wsparcia?

ANGAB - Wspieramy marki i firmy w Internecie, szkolimy, przeprowadzamy i wdrażamy kampanie reklamowe online, tworzymy narzędzia Internetowe strony WWW, sklepy eCommerce, Aplikacje Internetowe (webowe), Aplikacje mobilne i oprogramowanie dla Firmy.