Black Box, White Box, Grey Box – który test penetracyjny wybrać dla Twojej firmy?

- 4 grudnia 2025

-

Gabriel J. Jończyk

Gabriel J. Jończyk

- Aplikacje webowe, Bezpieczeństwo IT, Pentesty, Programowanie

Poznaj różnice między metodami pentestów – Black Box, White Box i Grey Box – i dowiedz się, która z nich najlepiej zabezpieczy Twoją aplikację webową w kontekście Twoich potrzeb, ryzyka i zasobów.

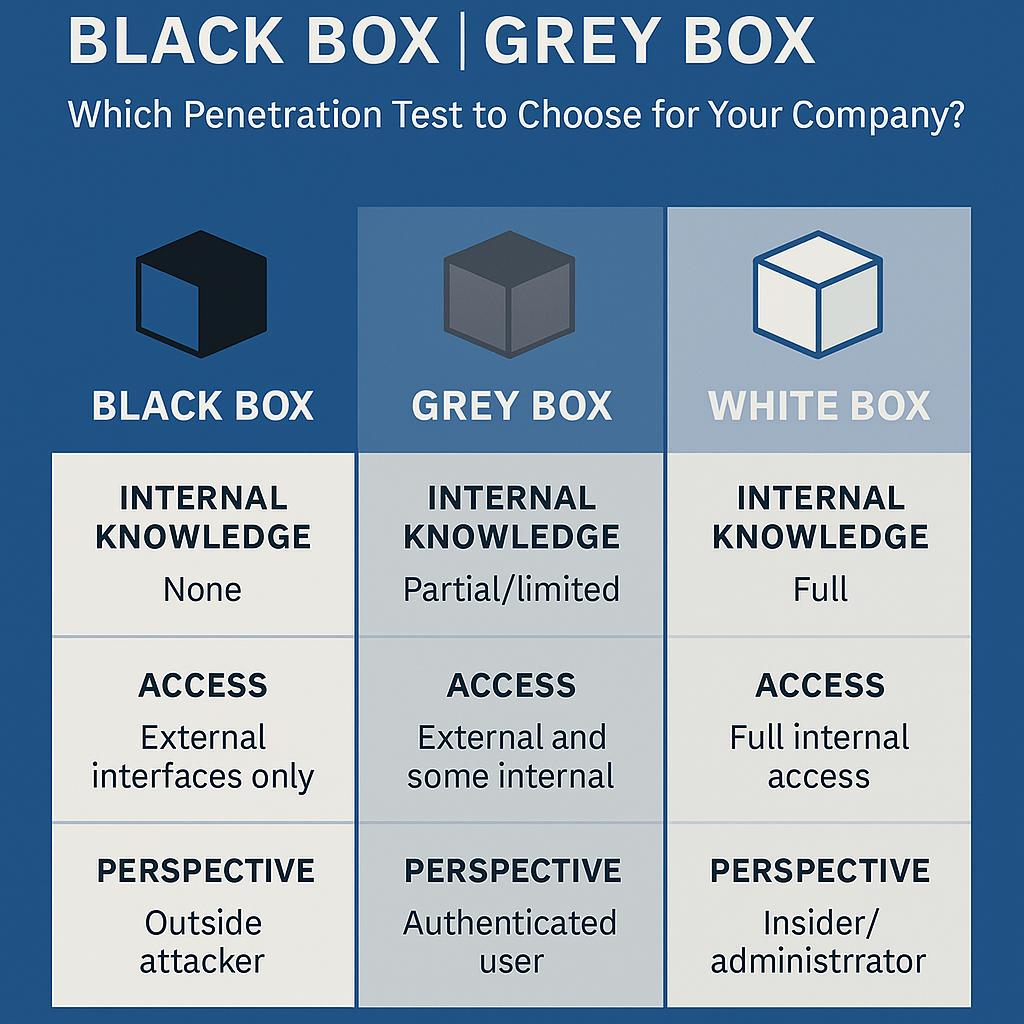

Co oznaczają nazwy: Black / Grey / White Box?

Wyjaśnienie koncepcji „skrzynki” w testach

- Black Box — tester nie ma żadnej wiedzy wewnętrznej o systemie, jego kodzie ani konfiguracji. Wszystko, co zna, to to, co dostępne z zewnątrz (adres URL, interfejsy) — jak typowy atakujący spoza firmy.

- White Box — tester otrzymuje pełny dostęp do kodu źródłowego, architektury, dokumentacji systemu. Widzi „od środka”, może analizować logikę, zależności i strukturę systemu.

- Grey Box — to kompromis. Tester ma częściową wiedzę lub ograniczone uprawnienia (np. dane logowania, podstawowe informacje o systemie), co pozwala łączyć elementy obu podejść.

Czym różnią się te podejścia pod kątem dostępu i perspektywy

| Metoda | Wiedza wewnętrzna | Perspektywa testera / atakującego |

|---|---|---|

| Black Box | brak | Atak z zewnątrz / nieautoryzowany użytkownik |

| Grey Box | częściowa / ograniczona | Atak z częściową wiedzą (np. kompromitacja konta użytkownika) |

| White Box | pełna | Atak „wewnętrzny” lub analiza prewencyjna / audyt |

Dlaczego są różne — czyli jakie są cele testów?

Cel Black‑Box: symulacja realnego ataku z zewnątrz

Black‑Box to najbardziej realistyczna symulacja ataku — tester działa tak, jak zewnętrzny haker, który nie zna struktury ani kodu aplikacji. Dzięki temu test pokazuje, na ile publicznie dostępne interfejsy i konfiguracje są odporne na ataki z zewnątrz.

To szczególnie ważne, jeśli Twoja aplikacja jest dostępna publicznie (np. e‑commerce, SaaS, landing page) i chcesz sprawdzić jej odporność na realne ataki z internetu.

Cel White‑Box: głęboka analiza wewnętrzna, kodu i logiki

White‑Box umożliwia dokładną analizę struktury, kodu, konfiguracji serwera i logiki biznesowej — to pozwala wykryć podatności, których nie widać z zewnątrz, np. błędy w kodzie, luki w logice, złe konfiguracje, back‑doory itp.

Tego typu test jest często wybierany przy dużych systemach, wrażliwych branżach (finanse, zdrowie), gdy wymagany jest wysoki poziom bezpieczeństwa wewnętrznego.

Cel Grey‑Box: kompromis między realizmem a głębokością analizy

Grey‑Box łączy wady i zalety obu podejść: daje częściową wiedzę, co pozwala na efektywną analizę przy relatywnie niższym koszcie i mniejszym nakładzie czasu.

To dobra opcja, jeżeli chcesz sprawdzić zarówno, jak system zachowa się przy ataku z zewnątrz, jak i z perspektywy np. zalogowanego użytkownika lub częściowo znanej struktury. Często wybierana jako regularne testy bezpieczeństwa w firmach.

Na co zwrócić uwagę przy wyborze metody?

1. Twój cel i potrzeby bezpieczeństwa

- Jeżeli chcesz zbadać odporność aplikacji na ataki z internetu → Black Box

- Jeśli zależy Ci na głębokiej analizie kodu, konfiguracji, logiki → White Box

- Gdy potrzebujesz balansu między głębokością a kosztem i czasem → Grey Box

2. Budżet, zasoby i czas

White Box zwykle wymaga więcej czasu i często wyższego budżetu — ze względu na odpowiedzialność i dostęp do wrażliwych danych. Grey Box daje często najlepszy stosunek koszt / korzyść.

Black Box natomiast może wymagać dużo pracy recon‑owej, jeśli aplikacja ma wiele punktów wejścia — co też wiąże się z czasem, ale unika się dzielenia wrażliwych informacji.

3. Rodzaj aplikacji i jej wystawienie

- Publicznie dostępna aplikacja, serwis WWW → Black Box

- Backend, API, system wewnętrzny, logika biznesowa → White Box lub Grey Box

- Aplikacje używane wewnętrznie lub hybrydowe środowiska → Grey Box

4. Wymagania regulacyjne, compliance, audyty

Niektóre branże wymagają pełnej kontroli nad kodem i konfiguracją (np. finansowe, medyczne). White Box bywa wtedy koniecznością.

Co daje każda z metod – plusy i minusy

Black Box – zalety i ograniczenia

Zalety:

- Symuluje rzeczywisty atak z zewnątrz → realny test odporności.

- Nie wymaga udostępniania kodu ani wewnętrznych zasobów → dobre przy obawach o poufność.

- Sprawdza punkt widzenia zwykłego użytkownika/hakera → test interfejsów, błędów w konfiguracji, publicznych API.

Wady / zagrożenia:

- Nie da wglądu w kod, więc błędy w logice, back‑doory, źle zabezpieczone konfiguracje wewnętrzne mogą zostać niewykryte.

- Potrzeba dużo czasu i pracy recon‑owej, by znaleźć punkty wejścia.

White Box – zalety i ograniczenia

Zalety:

- Najgłębsza analiza: kod, logika, struktura, konfiguracja.

- Możliwość wykrycia subtelnych błędów, logicznych luk, niewidocznych z zewnątrz.

- Przydatny przy audytach, wymaganiach compliance, skomplikowanych systemach.

Wady / zagrożenia:

- Wyższy koszt, czasochłonność.

- Wymaga zaufania — firma musi przekazać wrażliwe informacje (kod, konfigurację).

- Może być nadmiarowy przy prostych aplikacjach lub gdy celem jest tylko test zewnętrzny.

Grey Box – zalety i ograniczenia (kompromis)

Zalety:

- Równowaga między kosztem, czasem a głębokością analizy.

- Umożliwia test zarówno z perspektywy zewnętrznej, jak i z częściową wiedzą wewnętrzną (np. użytkownik z dostępem).

- Bardzo często stosowany — efektywny dla aplikacji webowych, API, systemów hybrydowych.

Wady / zagrożenia:

- Nie daje tak głębokiej analizy jak White‑Box.

- Jeśli informacje są zbyt skąpe — test może być zbyt powierzchowny.

- Może pominąć skrajne scenariusze, które White‑Box by wychwycił.

Kiedy warto połączyć metody — czyli miks podejść (hybrydowy model)

Dlaczego miks może być skuteczny

Wiele firm decyduje się na łączenie różnych metod: np. test Black‑Box jako pierwszy etap (symulacja zewnętrznego ataku), a następnie White‑Box lub Grey‑Box, by przeanalizować logikę aplikacji, kod i konfiguracje. Taki hybrydowy model daje pełniejszy obraz bezpieczeństwa.

Przykładowy scenariusz wdrożenia hybrydowego

- Black‑Box — test domeny publicznej, interfejsów, API, widocznych zasobów.

- Grey‑Box — test z dostępem do konta użytkownika lub częściowej dokumentacji; sprawdzenie autoryzacji, uprawnień, logiki użytkownika.

- White‑Box — głęboka analiza kodu, konfiguracji, zależności; test logicznych luk, back‑doorów, błędów konfiguracyjnych.

- Retesty i monitoring — po naprawie błędów, ponowne testy + ustawienie procesów bezpieczeństwa, by na bieżąco wykrywać nowe luki.

Na co zwrócić uwagę przed zleceniem testów?

Zakres testu i oczekiwania

Upewnij się, że zakres testu (publiczne interfejsy, API, backend, frontend, logika, konfiguracja, infrastruktura) jest dobrze określony — metoda (Black / Grey / White) determinuje co będzie sprawdzone.

Poufność, NDA, zaufanie

Jeśli wybierasz White‑Box — musisz mieć zaufanie do dostawcy pentestu. Dostarczanie kodu, konfiguracji, danych wymaga zabezpieczeń formalnych (NDA, zasady zachowania danych).

Budżet vs. korzyści

Wyższy koszt White‑Box może być uzasadniony przy krytycznych systemach. Przy prostszych aplikacjach lub jako audyt zewnętrzny może wystarczyć Grey‑Box lub Black‑Box.

Częstotliwość i strategia długoterminowa

Bezpiecznie jest włączyć pentesty do regularnych procesów (np. co pół roku lub po dużych zmianach). Często warto stosować miks metod — by łączyć realizm ataku z analizą wewnętrzną.

Jak podejście wpływa na firmę — korzyści i ryzyka

Korzyści z dobrze dobranego testu

- Realistyczne odzwierciedlenie zagrożeń – Black‑Box pokazuje co może się stać, gdy ktoś spoza firmy spróbuje włamu.

- Głębokie poznanie systemu i brak ukrytych słabości – White‑Box pozwala znaleźć błędy, których nie widać z zewnątrz.

- Efektywność kosztowa i operacyjna – Grey‑Box często daje najlepszy stosunek koszt ↔ rezultaty.

- Lepsza ochrona danych, reputacji i zgodność z regulacjami – ważne przy aplikacjach przetwarzających wrażliwe informacje.

Potencjalne ryzyka i czego unikać

- Brak zaufania do dostawcy testu (w White‑Box) — może prowadzić do wycieku wrażliwych danych.

- Zbyt wąski zakres testu — np. tylko Black‑Box na aplikacji z wewnętrznymi API → wiele luk może zostać niewykrytych.

- Test jednorazowy zamiast strategii ciągłej — po patchu aplikacji może pojawić się nowa luka.

🔎 Wnioski i rekomendacje

- Nie istnieje uniwersalny “najlepszy” rodzaj testu — najlepszy jest ten, który odpowiada Twoim potrzebom, ryzyku i zasobom.

- Dla aplikacji publicznych, gdzie liczy się odporność na zewnątrz — Black‑Box jest często pierwszym wyborem.

- Jeśli chcesz dokładnej analizy kodu, logiki i konfiguracji — rozważ White‑Box lub Grey‑Box.

- Najbardziej wszechstronny efekt daje kombinacja metod — hybrydowy model, który łączy atak zewnętrzny + analiza wewnętrzna.

- Niezależnie od metody — kluczowe jest dobrze określić zakres, cele oraz warunki (NDA, dostęp, komunikacja).

Poznaj różnice między metodami pentestów – Black Box, White Box i Grey Box – i dowiedz się, która z nich najlepiej zabezpieczy Twoją aplikację webową w kontekście Twoich potrzeb, ryzyka i zasobów.

ANGAB blog firmowy

Dzielimy się wiedzą i dajemy praktyczne wskazówki z zakresu przeprowadzanych przez nas działań.

Ostatnie wpisy

- Pentesty dla aplikacji Laravel/Symfony w 2026 – czego nie wykryją automatyczne skanery? 10 grudnia 2025

- Black Box, White Box, Grey Box – który test penetracyjny wybrać dla Twojej firmy? 4 grudnia 2025

- Jak wygląda pełny test penetracyjny aplikacji webowej – krok po kroku 19 listopada 2025

- Web Application PenTesting 2025: Najnowsze techniki, które musisz znać 17 listopada 2025

- Dlaczego Twoja aplikacja webowa potrzebuje testów penetracyjnych w 2025 roku? 13 listopada 2025

Kategorie

- Aplikacje webowe (29)

- Bezpieczeństwo IT (6)

- Branding i re-Branding (4)

- Content marketing (12)

- Drupal (12)

- eCommerce (10)

- Facebook (2)

- Google (11)

- JavaScript (5)

- Język angielski (1)

- Język Niemiecki (2)

- Kompendium (4)

- Link building (1)

- Marketing online (27)

- Oprogramowanie (25)

- Pentesty (6)

- PHP (12)

- Porady (42)

- PPC (3)

- Programowanie (19)

- Reklama (25)

- SEO (16)

- Słownik pojęć marketingowo-sprzedażowy (22)

- Social media (7)

- Software house (26)

- Sprzedaż (6)

- Szkolenia (3)

- Techniczne SEO (2)

- Tłumaczenia (2)

- Web development (30)

- WordPress (7)

Potrzebujesz wsparcia?

ANGAB - Wspieramy marki i firmy w Internecie, szkolimy, przeprowadzamy i wdrażamy kampanie reklamowe online, tworzymy narzędzia Internetowe strony WWW, sklepy eCommerce, Aplikacje Internetowe (webowe), Aplikacje mobilne i oprogramowanie dla Firmy.